Magento Security-Empfehlungen gegen Brute-Force-Attacken

Zuletzt mehren sich wieder die Berichte über Magento Shops, die mithilfe von Brute-Force-Attacken gehackt und dann mit Malware infiziert worden sind. Dieses altbekannte Problem bleibt für Magento ein unliebsames Ärgernis und hat den Hersteller der weltweit führenden Shopsoftware nun dazu bewogen, eine Reihe von Empfehlungen für den Schutz von Magento Shops gegen Hackerangriffe zu veröffentlichen. Wir erklären, wo genau die Gefahr liegt und was man dagegen tun kann.

Inhaltsverzeichnis

Mehr als 1000 gehackte Magento Shops in Europa und den USA gesichtet

Sowohl in den USA als auch in Europa ist eine größere Zahl von Magento Onlineshops gehackt und mit Malware infiziert worden. Sowohl heise.de als auch das Schweizer IT Magazine berichteten kürzlich übereinstimmend unter Berufung auf einen Blogpost zu einer von Flashpoint durchgeführten Studie über mehr als 1000 betroffene Magento Shops, die teilweise bereits seit dem Jahr 2017 gehackt sind. Am Anfang des Hacks eines Magento Shops steht dabei stets ein Brute-Force-Angriff – eine ziemlich plumpe Einbruchsmethode.

Wie funktioniert das Hacken eines Magento Shops?

Bei einer Brute-Force Attacke werden vollautomatisch massenhaft Kombinationen aus Benutzernamen und Passwörtern für den Login in das Admin-Panel ausprobiert. Hat der Einbruchs-Algorithmus mit einer Kombination von Anmeldedaten Erfolg, sendet er dem Hacker eine entsprechende Mitteilung, so dass in der nächsten Phase des Angriffs – je nach dabei verfolgtem Ziel – die passende Fremdsoftware in das System eingeschleust werden kann.

Welche Ziele verfolgen Hacker bei Attacken auf Magento Onlineshops?

Laut Flashpoint werden von Hackern bei Attacken auf Magento Onlineshops vor allem drei lukrative Ziele verfolgt. Erstens werden Kreditkartendaten von Kunden abgeschöpft, wie wir es in unserem Blog-Beitrag zum Online-Skimming in Magento Shops beschrieben haben, zweitens werden die Server, auf denen gehackte Magento Shops gehostet sind, für das Mining von Kryptowährungen wie Bitcoin zweckentfremdet und drittens werden Methoden des sogenannten “Social Engineerings” angewandt, wobei – etwa in Form von Phishing – durch gezielten Trickbetrug vertrauliche Informationen wie Login-Daten zu bestimmten Systemen erbeutet werden können.

Was empfiehlt Magento gegen Brute-Force-Attacken?

In einem aktuellen Blogpost hat Magento Shopbetreibern nun fünf Empfehlungen für Maßnahmen gegen Brute-Force-Attacken zusammengefasst. Denn wer sicherstellt, dass sein Shop mit dieser wenig elaborierten und nur unter bestimmten Voraussetzungen erfolgversprechenden Methode nicht (beziehungsweise nur mit immensem Aufwand) gehackt werden kann, hat das wichtigste Einfallstor für Hacker geschlossen. Die Empfehlungen von Magento sind diese:

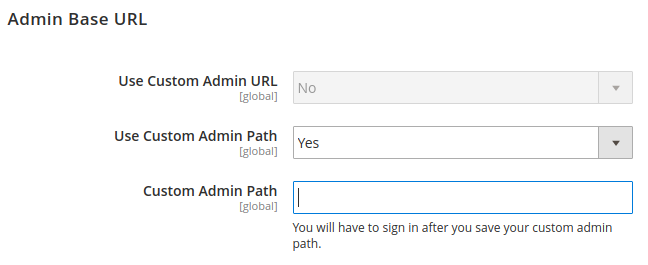

1. Geänderte URL für das Admin-Panel verwenden

Shopbetreiber sollten als URL des Admin-Panels keinesfalls den Standardwert (/admin/) oder eine andere, allzu naheliegende Erweiterung (zum Beispiel /backend/), sondern eine individuellere Lösung verwenden. Auf diese Weise lässt sich dafür sorgen, dass potenzielle Angreifer es schwer haben, den genauen Ort für ihren Einbruchsversuch zu finden.

In Magento 1.x kann die URL des Admin-Panels unter System > Configuration > Advanced > Admin > Custom Admin Path angepasst werden. In Magento 2.x findet sich die entsprechende Einstellmöglichkeit unter Stores > Configuration > Advanced > Admin > Custom Admin Path.

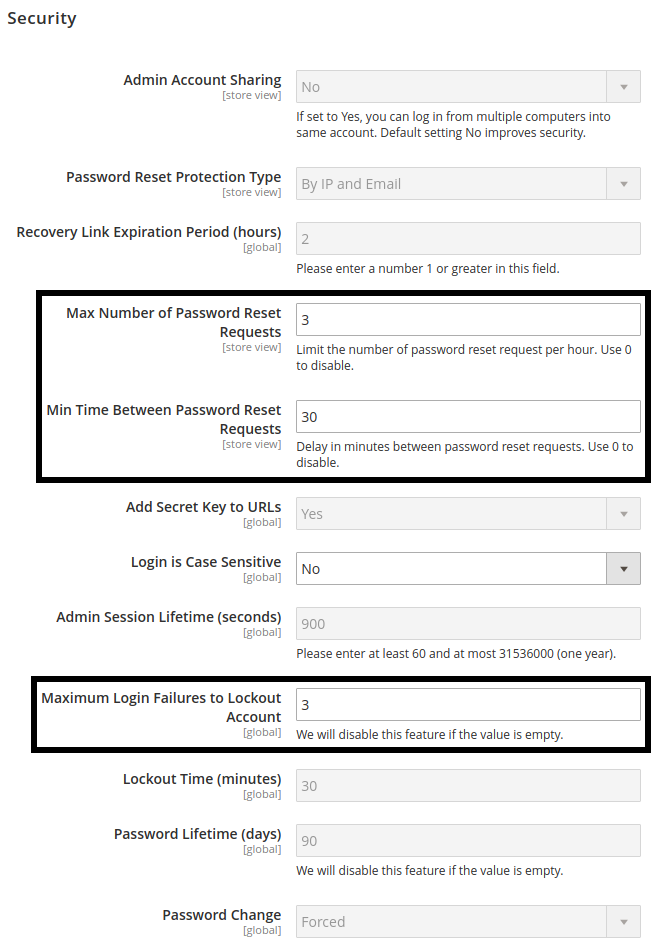

2. Sicherheitseinstellungen für Admin-Zugang überprüfen

Sowohl die erlaubte Anzahl von Anfragen zum Zurücksetzen des Passworts als auch die Anzahl der möglichen Fehlversuche beim Login bevor der Zugang zeitweilig gesperrt wird sollten auf den Wert “3” eingestellt werden. Und der Zeitraum für den der Zugang nach dem Erreichen der Höchstzahl von Fehlversuchen gesperrt wird, sollte auf mindestens 30 Minuten gesetzt werden. Damit wird das automatisierte Ausprobieren von Zugangsdaten im Rahmen einer Brute-Force-Attacke ausgesprochen zeitaufwendig.

In Magento 1.x finden sich die Sicherheitseinstellungen für den Admin-Zugang unter System > Configuration > Advanced > Admin > Security und in Magento 2.x unter Stores > Configuration > Advanced > Admin > Security.

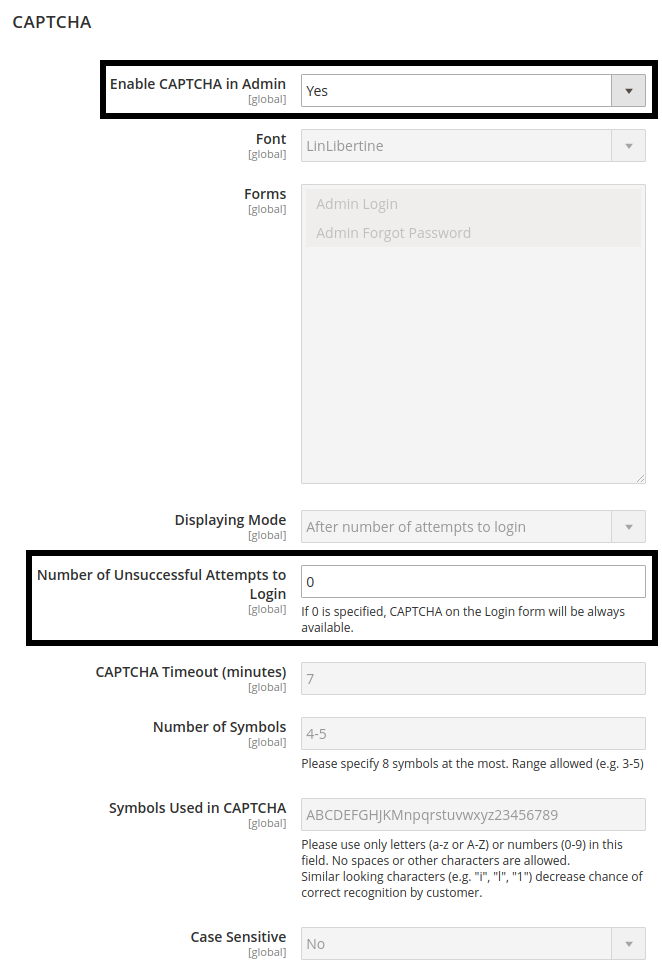

3. CAPTCHA aktivieren

Eine weitere wichtige Maßnahme ist das Aktivieren der CAPTCHA-Abfrage für den Login in das Admin-Panel. Wenn außerdem die Option Number of Unsuccessful Attempts to Login auf den Wert “0” gesetzt wird, ist die CAPTCHA-Abfrage bereits für den ersten Loginversuch (und nicht erst nach einem oder mehreren Fehlversuchen) aktiv. Durch die zusätzliche Hürde der Eingabe einer als Grafik angezeigten Kombination aus Buchstaben und Zahlen wird es für automatische Systeme deutlich schwieriger, überhaupt Loginversuche am Admin-Panel vorzunehmen.

In Magento 1.x kann die CAPTCHA-Abfrage unter System > Configuration > Advanced > Admin > CAPTCHA konfiguriert werden und in Magento 2.x unter Stores > Configuration > Advanced > Admin > CAPTCHA.

4. Magento Security Scan Tool aktivieren

Magento empfiehlt Shopbetreibern zudem, das Magento Security Scan Tool, das in den Tech Resources bereitgestellt wird, zu verwenden. Mithilfe dieses kostenlosen Dienstes können regelmäßige, automatisierte Scans der Domains von Magento Onlineshops geplant werden. Dabei werden die Shops auf Anfälligkeiten für Brute-Force-Angriffe und auf Hinweise für bereits eingeschleuste Malware überprüft.

5. Zwei-Faktor-Authentifizierung (2FA) implementieren

Um in einem Magento Shop die sogenannte Zwei-Faktor-Authentifizierung (two-factor authentication – 2FA), bei der zwei voneinander unabhängige Faktoren für den Login erforderlich sind, zu implementieren, muss derzeit noch eine entsprechende Extension installiert werden. Wenn Admin-Nutzer sich beispielsweise ausschließlich mit einem temporären SIcherheitscode einloggen können, der ihnen zu diesem Zweck jeweils auf das eigene Smartphone gesendet wird, haben Angreifer es noch einmal bedeutend schwerer, sich den Zugang zum Shop zu erschleichen.

Für den Sommer 2018 hat Magento in Aussicht gestellt, diese Funktion in den Core von Magento 2 aufzunehmen. Bis dahin werden in den Tech Resources für Magento die 2FA-Extensions von Amasty (für Magento 1.x beziehungsweise Magento 2.x) und Xtento (für Magento 1.x und 2.x) empfohlen.

Was können Shopbetreiber sonst noch tun?

Für die gründliche sicherheitstechnische Überprüfung von Magento Onlineshops auf Sicherheitslücken aller Art und die umfassende Aktualisierung der Sicherheitsarchitektur des Systems bieten wir den Magento Security Check an. Wer feststellt, dass der eigene Shop bereits gehackt und mit Malware infiziert worden ist, muss umgehend eine ganze Reihe von Maßnahmen ergreifen, wie wir bereits in unserem How-to zum Befreien eines Magento Shops von Malware zusammengefasst haben. Und um künftig sehr detailliert beobachten zu können, was genau auf dem Server wann vor sich geht, empfehlen wir gerade den Betreibern größerer Magento Shops die leistungsfähige SaaS-Lösung unseres Partners New Relic für umfassendes Onlineshop Monitoring.

Hallo und danke für die ausführliche Anleitung!

Kann es sein, dass für „2. Sicherheitseinstellungen für Admin-Zugang überprüfen“ bei Magento 1.9 unter System > Configuration > Advanced > Admin > Security die genannten Einstellungen gar nicht vorhanden sind?

Lieber Gruss und allen einen erfolgreichen und sicheren Tag.