Risiko für Magento Shops: Sicherheitslücke im Zend Framework entdeckt

In der E-Mail-Komponente des Zend Framework 1 und 2 ist eine neue Sicherheitslücke entdeckt worden. Die betroffene Komponente wird von allen Versionen der Shopsoftware Magento 1.x und Magento 2.x sowie von zahlreichen weiteren PHP-Lösungen genutzt. Es handelt sich dabei um eine schwerwiegende Schwachstelle, die von Angreifern für das Einschleusen und Ausführen von Code auf dem Server genutzt werden kann, wenn dieser Sendmail für das Versenden von E-Mails verwendet.

Wie finde ich heraus, ob mein Shop von der Sicherheitslücke betroffen ist?

Um festzustellen, ob ein Magento Onlineshop von der Schwachstelle betroffen ist und Gefahr läuft, über die E-Mail-Komponente des Zend Frameworks angegriffen zu werden, genügt ein Blick in die Konfiguration für den E-Mail-Versand im Admin-Panel. Je nach installierter Version stellt sich die Übersicht der “Reply-to”-Adressen für aus dem Shop versendete E-Mails unterschiedlich dar:

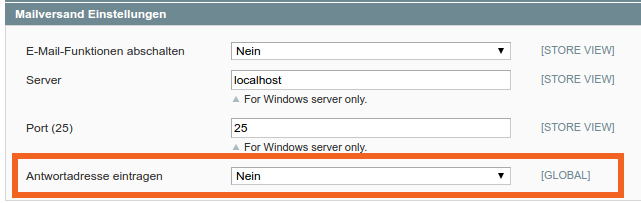

Magento 1.x auf die potenzielle Schwachstelle überprüfen

In Magento 1.x findet sich die entscheidende Einstellung unter System > Configuration > Advanced > System > Mail Sending Settings > Set Return-Path beziehungsweise im deutschsprachigen Admin-Panel unter System > Konfiguration > Erweitert > System > Mailversand Einstellungen > Antwortadresse eintragen.

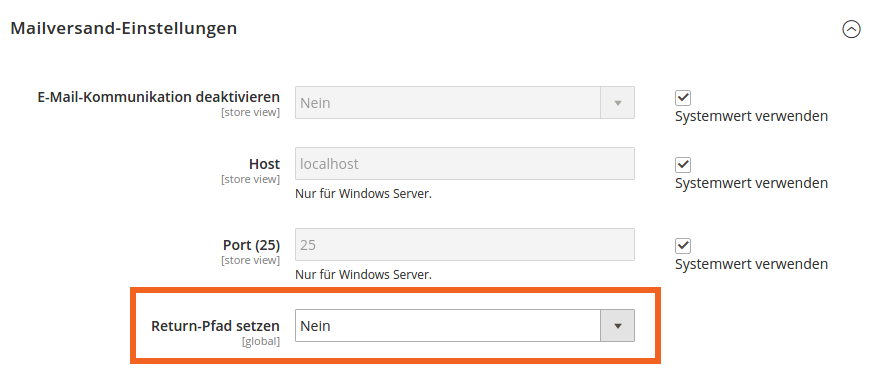

Magento 2.x auf die potenzielle Schwachstelle überprüfen

In Magento 2.x findet sich die entsprechende Einstellung unter Stores > Configuration > Advanced > System > Mail Sending Settings > Set Return-Path beziehungsweise mit installiertem deutschem Sprachpaket unter Shops > Konfiguration > Erweitert > System > Mailversand-Einstellungen > Return-Pfad setzen.

Wenn die jeweilige Option auf “Yes”/”Ja” gestellt ist und der Server Sendmail verwendet, ist der Shop von der Schwachstelle betroffen.

Wie sehr sind betroffene Shops gefährdet?

Für von der Schwachstelle betroffene Magento Onlineshops besteht ein sehr hohes Risiko, zum Ziel von Hacker-Attacken zu werden. Zwar sind bislang noch keine entsprechenden Angriffe dokumentiert, aber da die Existenz der Schwachstelle mittlerweile öffentlich bekanntgegeben worden ist, muss damit gerechnet werden, dass Kriminelle bereits versuchen, sie ausfindig zu machen und für Angriffe zu nutzen.

Was muss ich tun, wenn mein Magento Shop betroffen ist?

Noch ist kein Patch für diese Sicherheitslücke im Zend Framework erschienen. Bis Magento im Verlauf der kommenden Wochen ein ensprechendes Security-Update veröffentlicht, sollte im Magento Admin-Panel die Einstellung Set Return-Path (auf Deutsch Antwortadresse eintragen beziehungsweise Return-Pfad setzen unbedingt auf “No”/”Nein” gesetzt werden – und zwar unabhängig von der eingesetzten Lösung für den E-Mail-Versand.